Kaspersky đưa ra lời khuyến chống ransomware cho doanh nghiệp trong bối cảnh số vụ tấn công đòi tiền chuộc gia tăng tại Đông Nam Á.

Nội dung chính

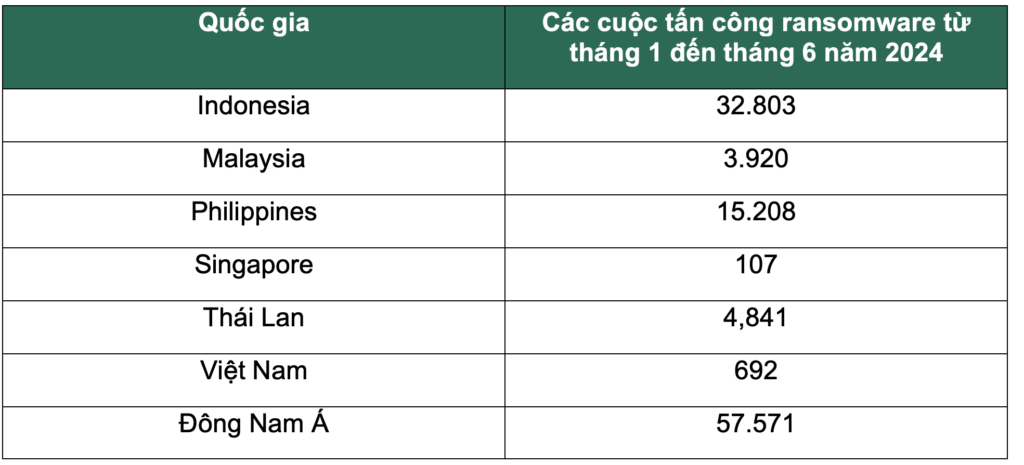

Trong nửa đầu năm 2024, các giải pháp an ninh mạng của Kaspersky đã phát hiện 57.571 cuộc tấn công ransomware tại khu vực Đông Nam Á. Con số này nhấn mạnh tầm quan trọng của việc tăng cường an ninh mạng trong bối cảnh nền kinh tế số đang phát triển mạnh mẽ.

Số vụ tấn công ransomware tại Việt Nam thấp nhưng vẫn trong top 5 Đông Nam Á

Với vị trí địa lý chiến lược và sự phát triển về tài chính, công nghệ, Đông Nam Á trở thành mục tiêu lớn của các cuộc tấn công mạng. Theo Kaspersky, các cơ sở hạ tầng trọng điểm, doanh nghiệp tài chính, sản xuất, dịch vụ công và chăm sóc sức khỏe là những lĩnh vực bị nhắm đến nhiều nhất.

Dẫn đầu về số vụ tấn công là Indonesia với 32.803 sự cố, chiếm hơn 50% tổng số vụ trong khu vực. Philippines đứng thứ hai với 15.208 vụ, tiếp theo là Thái Lan (4.841), Malaysia (3.920), Việt Nam (692), và Singapore (107).

Hậu quả từ các cuộc tấn công ransomware

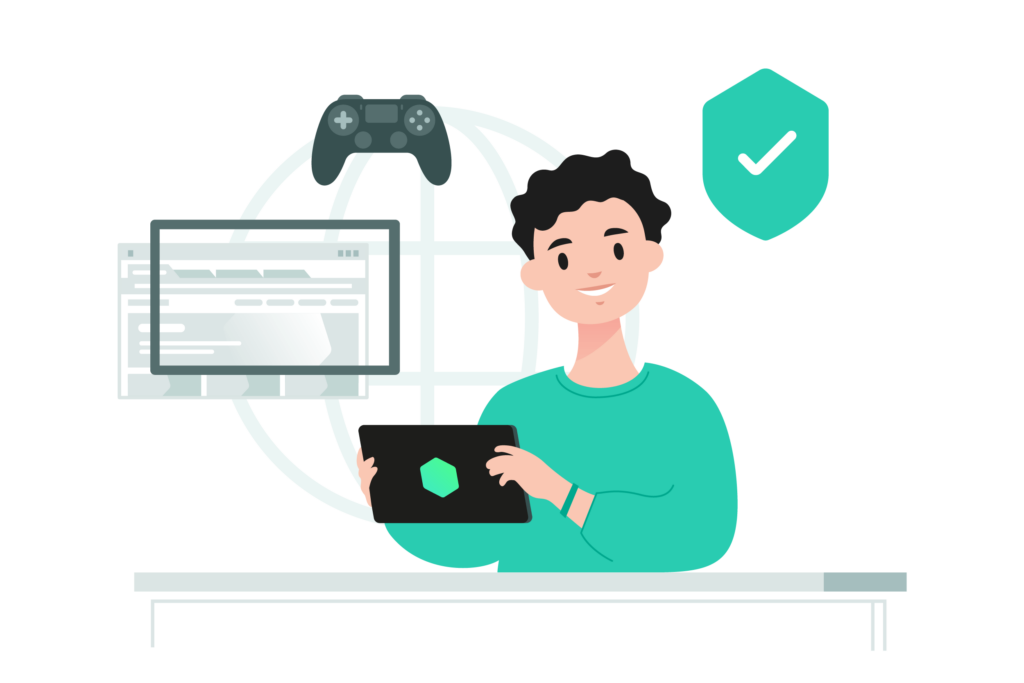

Ông Adrian Hia, Giám đốc Điều hành khu vực Châu Á Thái Bình Dương của Kaspersky, nhấn mạnh rằng ransomware không chỉ gây thiệt hại tài chính mà còn làm gián đoạn hoạt động doanh nghiệp, ảnh hưởng nghiêm trọng đến uy tín. Một số sự cố nổi bật gần đây tại khu vực bao gồm:

- Trung tâm Dữ liệu Quốc gia Indonesia bị tấn công.

- Đơn vị điều hành giao thông công cộng Malaysia và một chuỗi nhà thuốc địa phương chịu tổn thất.

- Hệ thống bảo hiểm y tế Philippines bị xâm nhập.

- Một tập đoàn nhà hàng lớn ở Singapore bị ảnh hưởng.

- Các công ty môi giới chứng khoán và cung cấp xăng dầu tại Việt Nam bị nhắm đến.

Các quốc gia và doanh nghiệp Đông Nam Á đã thực hiện nhiều biện pháp để tăng cường an ninh mạng. Malaysia và Singapore đã ban hành các đạo luật an ninh mạng từ năm 2018 và 2024. Ngoài ra, Kaspersky cũng đóng góp thông qua các sáng kiến như “No More Ransom” trong tám năm qua.

13 lời khuyên chống ransomware cho doanh nghiệp

Để giảm thiểu nguy cơ từ ransomware, Kaspersky khuyến nghị:

- Cập nhật phần mềm: Ngăn chặn kẻ tấn công khai thác lỗ hổng.

- Sử dụng VPN an toàn: Đảm bảo truy cập từ xa được bảo vệ.

- Sao lưu dữ liệu thường xuyên: Giúp khôi phục nhanh khi cần thiết.

- Tránh phần mềm lậu: Chỉ sử dụng phần mềm rõ nguồn gốc.

- Kiểm tra chuỗi cung ứng: Phát hiện rủi ro thông qua dịch vụ đánh giá xâm nhập.

- Bảo mật dịch vụ quản lý từ xa: Sử dụng mật khẩu mạnh, xác thực hai yếu tố, và tường lửa.

- Giám sát mạng lưới: Phát hiện hoạt động bất thường và hạn chế quyền truy cập.

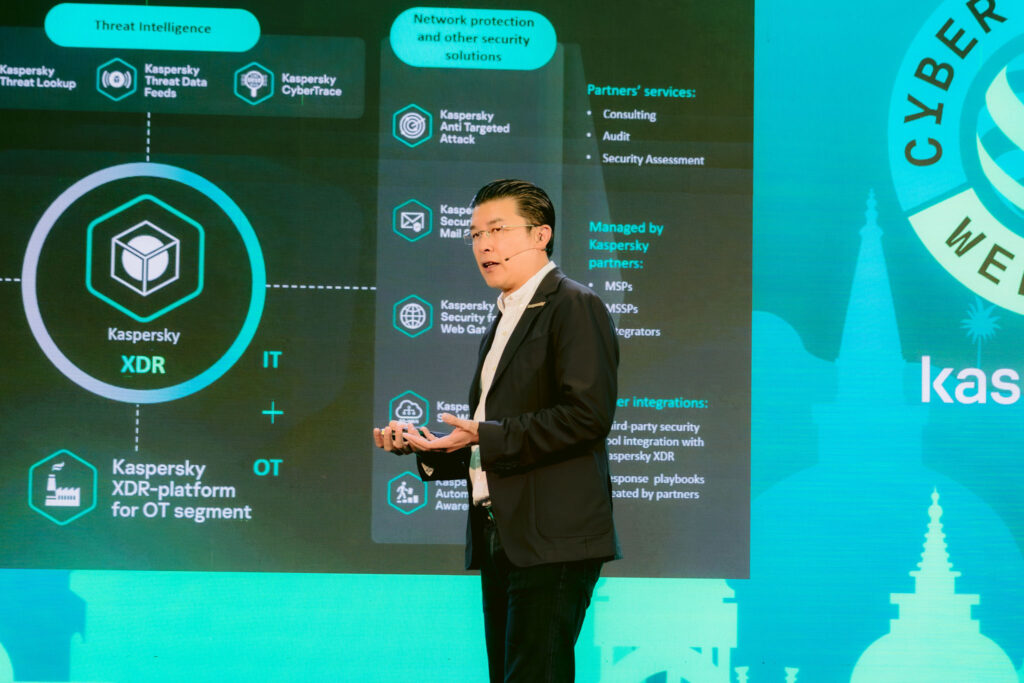

- Thiết lập trung tâm SOC: Sử dụng các công cụ như Kaspersky Unified Monitoring để giám sát sự cố.

- Cập nhật thông tin từ Threat Intelligence: Theo dõi chiến thuật của tội phạm mạng.

- Đào tạo nhân viên: Nâng cao nhận thức về an ninh mạng.

- Tận dụng dịch vụ chuyên gia: Đảm bảo hiệu quả khi triển khai phần mềm bảo mật.

- Thuê ngoài dịch vụ an ninh mạng: Đối với doanh nghiệp chưa có đội ngũ chuyên trách.

- Giải pháp cho doanh nghiệp nhỏ: Sử dụng Kaspersky Small Office Security để tiết kiệm và bảo vệ hiệu quả.

Các cuộc tấn công ransomware đang đặt ra thách thức lớn cho các tổ chức tại Đông Nam Á. Tuy nhiên, việc kết hợp các biện pháp kỹ thuật, pháp lý và đào tạo nhân sự sẽ giúp các doanh nghiệp tăng cường khả năng ứng phó, bảo vệ mình trước những mối đe dọa ngày càng phức tạp.