Một nghiên cứu gần đây của Kaspersky đã tiết lộ gần 2 trong số 3 doanh nghiệp (chiếm 61% và 64%) ở Châu Á – Thái Bình Dương (APAC) đã triển khai Trí tuệ nhân tạo (AI) và Internet vạn vật (IoT) trong cơ sở hạ tầng của họ.

Trong đó, có đến 28% và 26% doanh nghiệp đang có kế hoạch ứng dụng AI và IoT trong vòng hai năm. Các chuyên gia khuyến nghị các chủ doanh nghiệp phải đảm bảo rằng họ có các giải pháp an ninh mạng phù hợp để bảo mật chúng.

Công nghệ kết nối là một mạng lưới phát triển của các thiết bị, hệ thống và ứng dụng kết nối mạng internet và với nhau. Những công nghệ này thay đổi doanh nghiệp, cho phép doanh nghiệp thu thập nhiều dữ liệu hơn và tự động hóa các quy trình. Nhưng chúng cũng mang đến những rủi ro và thách thức mới liên quan đến bảo mật tài sản kinh doanh và an toàn khách hàng.

Theo đó, Kaspersky đã thực hiện một khảo sát mang tên “Kết nối tương lai của doanh nghiệp” nhằm giúp các công ty đón đầu những thay đổi mà công nghệ kết nối mang lại, qua đó đặt ra những câu hỏi quan trọng về cách an ninh mạng thích ứng với những thay đổi đó. Công ty đã khảo sát 560 nhà lãnh đạo bảo mật CNTT cấp cao từ Bắc Mỹ, Mỹ Latinh, Châu Âu, Trung Đông và Châu Phi, Nga và Châu Á – Thái Bình Dương. Trong đó, có 100 người trả lời đến từ khu vực APAC.

Thông qua nghiên cứu này, Kaspersky đã tìm hiểu những người tham gia khảo sát nghĩ như thế nào về các công nghệ kết nối bên dưới:

- Trí tuệ nhân tạo (AI),

- Internet vạn vật (IoT),

- Thực tế ảo tăng cường (AR), Thực tế ảo (VR) và bản sao kỹ thuật số,

- 6G (thế hệ mạng không dây tiếp theo với tốc độ cực nhanh và khả năng kết nối mới),

- Web 3.0 cho phép các ứng dụng phi tập trung, hợp đồng thông minh blockchain và dữ liệu do người dùng quản lý,

- Không gian dữ liệu cho phép chia sẻ dữ liệu liền mạch trong cài đặt cộng tác.

Nghiên cứu cho thấy AI và IoT đã được sử dụng lần lượt với 61% và 64% các công ty, trong khi 28% và 26% công ty có kế hoạch áp dụng chúng trong vòng hai năm. Không gian dữ liệu được 27% doanh nghiệp sử dụng và với hơn một nửa có ý định áp dụng chúng trong tương lai với tỷ lệ 54%.

Các công nghệ kết nối khác (bản sao kỹ thuật số, AR, VR, Web 3.0, 6G) được sử dụng từ 8 đến 20% số lượng công ty tham gia khảo sát, nhưng hơn 70% đang xem xét tích hợp chúng vào quy trình kinh doanh của họ.

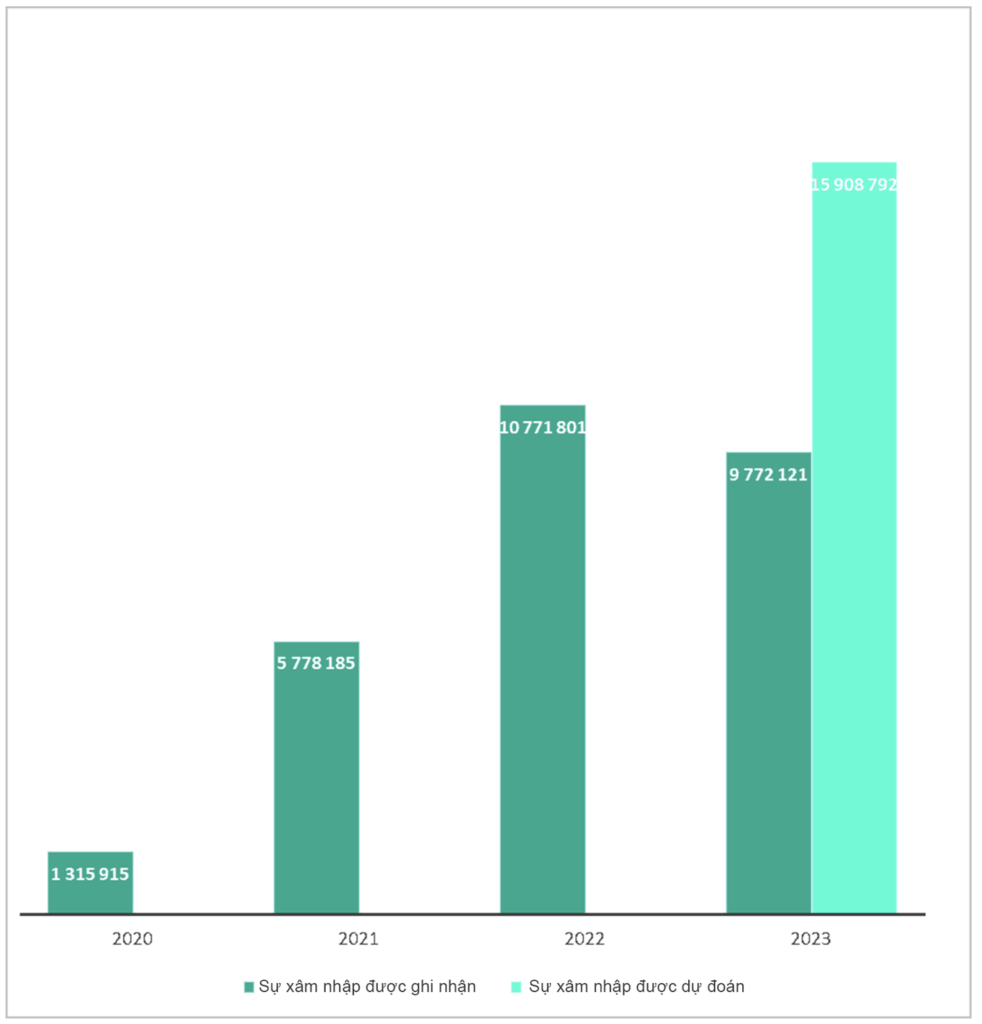

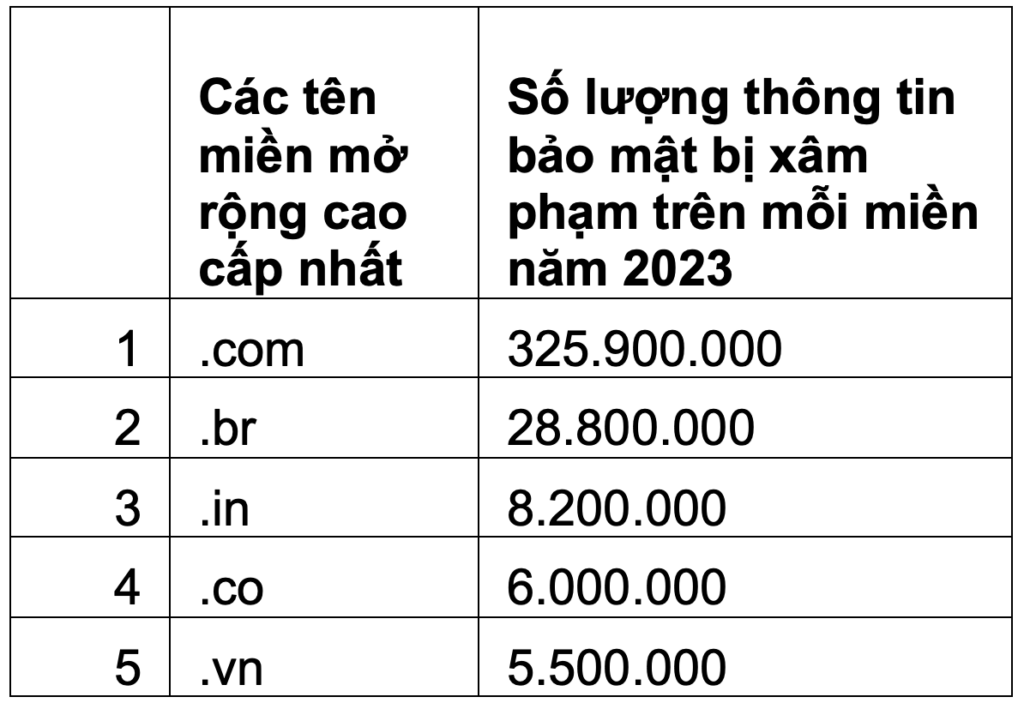

Việc AI và IoT trở nên phổ biến khiến chúng dễ bị xâm nhập bởi các phương thức tấn công mạng mới. Theo nghiên cứu, 13-14% tổ chức trong khu vực cho rằng bảo vệ AI và IoT là một điều khó khăn, trong khi chỉ có 6% người dùng AI và 10% chủ sở hữu IoT tin rằng công ty của họ được bảo vệ hoàn toàn.

Tuy nhiên, việc triển khai các công nghệ càng ít phổ biến thì các công ty càng khó bảo vệ chúng và ngược lại. Ví dụ: AR/VR và 6G ít được áp dụng nhất lại là những công nghệ thách thức nhất về mặt an ninh mạng, với 40-51% công ty châu Á cho biết chúng rất khó bảo mật.

Theo ông Adrian Hia Giám đốc Điều hành Kaspersky khu vực châu Á – Thái Bình Dương cho biết, “Các công cụ công nghệ mới đóng vai trò quan trọng trong việc nâng cao hiệu quả và năng suất của các doanh nghiệp trong khu vực. Tuy nhiên, vẫn còn những sơ hở, lỗ hổng cần được giải quyết, đặc biệt là về an ninh mạng. Nghiên cứu gần đây của chúng tôi cho thấy hơn một nửa số công ty đang sử dụng AI và IoT trong tổ chức của họ và 21% cho rằng AI và IoT khó bảo vệ. Điều này cho thấy rằng có một lỗ hổng về kỹ năng và kiến thức cần được vá lại khẩn cấp”.

“Công nghệ kết nối mang lại cơ hội kinh doanh to lớn nhưng cũng sẽ dẫn đến giai đoạn mới về khả năng dễ bị xâm nhập trước các mối đe dọa mạng nghiêm trọng. Với lượng dữ liệu được thu thập và gửi đi ngày càng tăng, các biện pháp an ninh mạng cần phải được tăng cường. Các doanh nghiệp phải bảo vệ những tài sản quan trọng, xây dựng niềm tin của khách hàng trong bối cảnh kết nối ngày càng mở rộng; đồng thời đảm bảo phân bổ đủ nguồn lực cho an ninh mạng để họ có thể sử dụng các giải pháp mới nhằm chống lại thách thức từ công nghệ kết nối. Các doanh nghiệp tích hợp AI và IoT vào cơ sở hạ tầng cũng cần phải bảo vệ cơ sở hạ tầng đó bằng các giải pháp như Container Security, Extended Detection and Response để phát hiện các mối đe dọa mạng ở giai đoạn đầu và cung cấp biện pháp phòng vệ hiệu quả,” ông Ivan Vassunov, Phó chủ tịch Sản phẩm doanh nghiệp Kaspersky nhận xét.

Trước các quy mô thay đổi mà các công nghệ kết nối có thể tạo ra, các doanh nghiệp nên triển khai chiến lược để bảo vệ những công nghệ này. Dựa trên kết quả nghiên cứu, Kaspersky đề xuất bốn cách để giúp các tổ chức sẵn sàng bảo vệ các công nghệ kết nối:

1. Áp dụng các nguyên tắc bảo mật theo thiết kế: Bằng cách tích hợp an ninh mạng vào từng giai đoạn phát triển phần mềm, theo đó phần mềm và phần cứng được thiết kế bảo mật sẽ trở nên bền bỉ trước các cuộc tấn công mạng, góp phần đảm bảo an ninh tổng thể cho các hệ thống kỹ thuật số. Ví dụ, các giải pháp miễn dịch mạng dựa trên KasperskyOS cho phép các công ty giảm thiểu nhiều mối đe dọa ở bề mặt và khả năng tội phạm mạng thực hiện một cuộc tấn công thành công.

2. Đào tạo và nâng cao tay nghề cho đội ngũ doanh nghiệp: Xây dựng văn hóa nhận thức an ninh mạng đòi hỏi một chiến lược toàn diện nhằm trao quyền cho nhân viên nâng cao kiến thức và áp dụng vào thực tế. Với Kaspersky Expert training, các chuyên gia InfoSec (Bảo mật thông tin) có thể nâng cao kỹ năng, qua đó tăng cường khả năng bảo vệ công ty của họ trước các cuộc tấn công.

3. Nâng cấp các giải pháp an ninh mạng của doanh nghiệp và sử dụng các nền tảng tập trung và tự động như Kaspersky Extended Detection and Response (XDR). Khi các công ty áp dụng các công nghệ kết nối với nhau, họ cần các giải pháp an ninh mạng với các tính năng nâng cao hơn, cho phép họ thu thập và đối chiếu dữ liệu tương quan từ xa ở nhiều nguồn khác nhau, đồng thời cung cấp khả năng phát hiện mối đe dọa hiệu quả và phản hồi tự động nhanh chóng.

Vì nhiều giải pháp AI được xây dựng trên các container nên điều quan trọng là phải bảo mật cơ sở hạ tầng được tích hợp với các sản phẩm an ninh mạng – chẳng hạn như Kaspersky Container Security – cho phép các công ty phát hiện các vấn đề bảo mật ở mọi giai đoạn của ứng dụng, từ phát triển đến vận hành.

4. Đáp ứng các quy định để tránh các vấn đề pháp lý hoặc tổn hại danh tiếng của doanh nghiệp thông qua việc đảm bảo hoạt động an ninh mạng có thể đáp ứng các tiêu chuẩn và yêu cầu pháp lý luôn thay đổi.

Xem báo cáo đầy đủ với những phát hiện về các công nghệ kết nối ở đây ở đây.